Geheimdienste und Snowden

Neues von Snowden?

Material für einem Vortrag von Bernd Lippmann zu einem Medienspektakel ohnegleichen (Stand 2. Juni 2014)

Übersicht

Einleitung

Ein kurzer Rückblick

Exkurs: Was sind Geheimdienste und wozu sind sie nützlich?

Exkurs: Der Spezialfall NSA

Exkurs: Was ist CyberWar?

Was ist an den Reaktionen typisch deutsch? Wieso typisch deutsch?

Exkurs: Das Merkel-Handy und die Frage: Freunde oder Verbündete?

Snowden in Presse und elektrischen Medien

Zur Person Edward Snowden

Wie wird die politische Person Edward Snowden eingeschätzt?

Wie wird das Snowdensche Material bewertet?

Einige technische Fragen

Exkurs Datenschutz und „soziale Netzwerke“

Spezielle Programme von USA, Großbritannien und Deutschland

Der Stasi-NSA-Vergleich

Exkurs: Wirtschaftsspionage

Die rechtliche Situation

Echte Probleme und inneramerikanische Diskussion

Fragen über Fragen

Vor allem: Was ist neu an den Enthüllungen Edward Snowdens

Ein Resümee

Einleitung

Gestatten Sie mir zunächst ein paar Worte über meinen sachlichen Hintergrund und warum ich mich mit dem Thema „Snowden“ beschäftige. Seit meiner Jugendzeit beschäftige ich mich mit Militär- und Geheimdienstgeschichte, insbesondere aber mit der Geschichte der Kryptologie. In den 1970er Jahren, als Probleme der Zahlentheorie einen größeren Stellenwert zugemessen bekommen hatten, überlagerte sich mein Interesse an Kryptologie mit meinen thematischen Vorlieben innerhalb des Studiums der Mathematik. Und im Rahmen von zeitgeschichtlichen und technikgeschichtlichen Forschungen wurde das Chiffrierwesen der DDR ab 1992 Mittelpunkt meines Interesses. Seitdem nämlich stehen entsprechende Unterlagen des DDR-Geheimdienstes zur wissenschaftlichen Nutzung zur Verfügung.

Als Mitte 2013 die Berichterstattung um Snowden und die NSA begann, stellten sich mir sofort Fragen, die, soviel ich weiß, nicht öffentlich diskutiert wurden. Selbstverständlich kannte ich die Veröffentlichung von z.B. J. Bamford über die NSA, ein dickes Buch. Aber was sollte ein Snowden Neues zum Thema bringen können? Neues, abseits von technischen Feinheiten, die eigentlich nur Fachleute interessieren? Aber nicht nur diese technische Dimension ist für mich von Interesse, sondern auch Aspekte der medialen, politischen und psychologischen. Meines Erachtens nämlich gab es in der öffentlichen Debatte Besonderheiten, die man wie ich finde – als typisch deutsche bezeichnen kann.

Das Bild beispielsweise, das vor allem in TV-Gesprächsrunden (der öffentlich-rechtlichen Sender) von E. Snowden erschien, war völlig einseitig geprägt, und zwar durch Diskutanten, die schon immer als Gegner der USA und vor allem ihrer Geheimdienste bekannt waren, durch technische Fachleute aus dem Umfeld des Chaos-Computer-Clubs (in dem auch Informatik-Professoren, sogar Professoren für Kryptologie aktiv sind). Auf der Seite derjenigen, die Herrn Snowdens Handlungen eher kritisch sehen, sah man Politiker ohne spezielle technische Kenntnisse. Fachleute mit Einblicken in die Geheimdienstgeschichte, Fachleute etwa aus dem Bundesamt für Sicherheit in der Informationstechnik, die einen Gegenpol hätten bilden können, sah man kaum oder nicht.

Paradox war die Polarisierung ohne Pole. Vor allem aus der CDU erhoffte ich den Gegenpol. Somit fragte ich in Kreisen der Berliner CDU herum, ob es nicht mal eine Veranstaltung dieser Partei zum Thema gäbe. Gab es nicht. Also wurde ich in die Pflicht genommen, selbst eine solche Veranstaltung zu organisieren und per Vortrag auszugestalten. Zwar bin ich nur ein interessierter Laie, also kein Fachmann, aber wenigstens ist damit ein Anfang gemacht. Die von mir verwendeten Quellen sind mit Ausnahme der Anmerkungen über Stasi-Technik sämtlich öffentlich zugänglich.

Im Zuge des Vortrags möchte ich die Diskussion seit 2013 in einer kurzen Medienanalyse nachzeichnen. Auf einige Aspekte dieser Diskussionen bzw. Veröffentlichungen, wie etwa die Darstellung Snowdens, die Vorwürfe, Freunde würden sich nicht abhören, Angela Merkels Handy wäre abgehört worden, die Aktivitäten der NSA wären illegal etc. werde ich gesondert eingehen. Außerdem scheint es mir notwendig, auch mal ein paar Worte zum Thema Geheimdienste/Nachrichtendienste im allgemeinen zu verlieren. Nicht zuletzt soll auch auf einige technische Fragen eingegangen werden.

Ein kurzer Rückblick

Seit Juni 2013 gibt es in wechselnden Abständen Neues vom Snowden. Die Zeitungen überschlugen sich im Sommer und Herbst 2013 gleichsam. Inzwischen ist die Snowden-Euphorie etwas abgeklungen, und die Tendenz ist erkennbar: der Mann wird medial bald keine Rolle mehr spielen, andere Säue werden durchs Dorf getrieben. Oder, wie es eine Computer-Zeitschrift im Speziellen schreibt, durchs globale Digitalien. Bald auch wird mit Herrn Snowden niemand mehr das große Geld verdienen können. Snowden selbst wird seine Geschichten dann nur noch seinen Kameraden hinter Gittern erzählen- bestenfalls.

Aber vielleicht wird er bald mit neuer Identität im mittleren Westen Computeranlagen der Farmer reparieren. Edward Snowden wird von seinen Fans als ein besonders intelligenter Mensch eingeschätzt. Nehmen wir diese Wertung einmal als richtig an, wie ist es erklärbar, dass er dem Ansehen seines Heimatlandes schweren Schaden zufügt, zugleich aber behauptet, genau das Gegenteil zu wollen und gewollt zu haben?

Hat der Mann neben einem hohen IQ ein Persönlichkeitsproblem? Ist er in gerade sträflicher Weise (als Mitarbeiter einer Firma, die mit Geheimdokumenten arbeitet) politisch naiv? Schließlich weiß nunmehr jeder internationale Terrorist aufs Neue, dass die Geheimdienste der USA unzuverlässige Leute an wichtigen Stellen beschäftigen. Bezweifelt jemand, dass er mit den Aktionen „seiner“ Regierung Schaden zufügt?

Es gibt Menschen, die mit dem hier entstandenen Schaden für Präsident Obama tatsächlich eine Nutzenerwartung für die USA verbinden. So etwas riecht wohl nach Tea Party, jedenfalls nach der republikanischen Partei. Kompliziert erscheint die Situation in den USA aber nicht zuletzt dadurch, dass es sowohl bei den Demokraten als auch bei den Republikanern wortgewaltige Anhänger und Gegner Snowdens gibt.

Ist er tatsächlich eine wegweisende positive Jahrhunderterscheinung? Ist er ein intellektueller Mensch, der „die Moral“ in die Politik bringt? Oder ist er ein schnöder Verräter? Ist er vielleicht einfach ein unpolitisch naiver Wichtigtuer, der sich von rechten und linken Amerika-Kritikern und Amerika-Hassern missbrauchen lässt? Oder ist alles ganz anders?

Der Kern des Snowden-Spektakels: Er und seine Anhänger behaupten, amerikanische und britische Geheimdienste hätten „unterschiedslos und flächendeckend“ gleichsam alle Menschen elektronisch abgehört und somit unter Verdacht der Neigung zum Terrorismus oder sonstige Verbrechen gestellt. Einige Schwergewichtige seiner politischen Freunde wie etwa der Jurist Glenn Greenwald betonen gleichzeitig, dass die Arbeit der geheimen Dienste „an sich“ notwendig sei.

Die Argumente der Snowden Freunde in den USA unterscheiden sich in Teilen von denen seiner deutschen Bewunderer. Es ist festzustellen, dass auch in Deutschland die Bewertung des Snowden-Phänomens quer durch die gewohnten politischen Linien verschieden ist. Ganz rechts und ganz links sind sich die Kommentatoren einig, denn schließlich wird ihr alter Feind „Amerika“, womit selbstredend nur die USA gemeint sind, an den Pranger gestellt.

Exkurs: Was sind Geheimdienste und wozu sind sie nützlich?

Bevor ich allerdings weiter auf die mediale Dimension der „Snowden-Affäre“ eingehe, möchte ich ein paar Anmerkungen zu Geheimdiensten (GHD) und geheimen Nachrichtendiensten (ND) machen. Denn eine ähnlich aufgeregte Diskussion in der medialen deutschen Öffentlichkeit gab es schon einmal, und zwar im Zusammenhang mit einer Volkszählung. Schon damals fühlte man sich an den Begriff „The German Angst“ erinnert, eine vermeintlich spezifisch deutsche Eigenschaft. Die mit den beiden deutschen Diktaturen verbundene doppelte Erfahrung des Missbrauchs von Geheimdiensten schlägt sich auch heute noch nieder.

Die Wahrnehmung von und der Umgang mit geheimdienstlichen Themen scheint mir in Deutschland eine besondere zu sein: Etwa zeitgleich zum Beginn der Diskussion um Snowden fand in Athen die Jahrestagung einer internationalen Fachgesellschaft (IIHA= International Intelligence History Association) statt, die sich aus Wissenschaftlern sowie ehemaligen und noch aktiven Praktikern zusammensetzt. Auffällig war, dass dort nirgendwo vom Phänomen Snowden die Rede war, man hatte wohl weder Zeit noch Interesse, sich damit zu beschäftigen. Vielleicht hielt man es auch für irrelevant.

Ganz anders in Deutschland: Die Zeitungen berichteten täglich, und zwar auf der ersten Seite. Von einem Skandal wurde gesprochen, der US-Nachrichtendienst NSA habe in großem Stil elektrische Kommunikation abgehört. Die sogenannte öffentliche Meinung war gespalten. Sprachen die einen von einem NSA-Skandal, nannten es die anderen einen Medien-Skandal. Sahen die einen ihre Privatsphäre durch die NSA bedroht, begrüßten die anderen, dass die NSA tut, wofür sie bezahlt wird. Im Quantitativen erhielt man immer mehr den Eindruck, dass es fast nur die Position der Snowden-Anhänger gäbe.

In Deutschland ist das Thema „Geheimdienst“ sowohl in der Wissenschaft als auch in der Lehre im Wesentlichen unterbelichtet. Berlin hat mehrere große Universitäten und nicht ein einziger Wissenschaftler dieser Unis gehört zu IIHA. Ganz anders stellt sich die Situation für die Universitäten Marburg, Dortmund und Bochum dar, um nur drei Beispiele zu nennen. Selbst obwohl des Thema MfS in aller Munde war und ist, gab es bisher nicht einen ordentlichen Film, in dem die Spionagearbeit des MfS adäquat ins Bild gesetzt wird. Stattdessen begeistert man die Leute mit Märchenfilmen wie „Das Leben der Anderen“. Ein zweifellos unterhaltsamer Film, jedoch völlig unrealistisch.

Im Geschichtsunterricht der Schulen spiegelt sich das Thema „Geheimdienste“ kaum wieder, obwohl ein Interesse der Schüler durchaus besteht. Ich weiß wovon ich spreche, denn ich habe ein Projekt „Geheimdienstakten im Abitur“ initiiert und aufgebaut. Immer wieder wird diese unbefriedigende Situation der mangelnden Beschäftigung mit dem Thema auf die Deutsche Geschichte (Gestapo und Stasi) zurückgeführt. Eine Plausibilität kann ich in dieser Begründung für mangelndes Interesse nicht erkennen. Aber eine Erklärung dafür habe ich nicht anzubieten, vermutlich wird sich dies für die nächsten Generationen anders darstellen.

Bis in die Reihen der Sozialdemokraten und die konservativen und liberalen Parteien ist die Diskussion unterschwellig von Antiamerikanismus geprägt. In expliziter Form ist Antiamerikanismus deutlich bei Linken, Grünen und Anhängern der NPD zu beobachten. Vielleicht kann man von antiamerikanischer Propaganda mit digitalen Mitteln sprechen. Echte Probleme werden davon übertüncht.

Geheimdienste der Demokratien, die über das Ziel hinausschießen, unfähiges Personal, Verräter, mangelnde Kontrolle: kurzum der „human factor“ spielt paradoxerweise eine größere Rolle als in der Zeit der ausschließlichen HUMINT. Auf der IIHA-Konferenz des folgenden Jahres, also 2014, die unter dem Titel „Intelligence, Democracie and Transparency: No Room for Secret Intelligence?“ stand, war Snowden in einigen Vorträgen zwar ein Thema, aber eher ein am Rande liegendes. Um es polemisch zu formulieren: In Deutschland ist es mit Geheimdiensten wie mit dem Fußball – keiner hat Ahnung, aber alle wissen Bescheid.

Daher also scheinen mir einige Bemerkungen zu einer vermeintlichen Trivialität angebracht. Wie bereits erwähnt ist Deutschland hinsichtlich der wissenschaftlichen Beschäftigung mit Geheimdiensten/geheimen Nachrichtendiensten ein ziemliches Entwicklungsland, was sich auch in einer begrifflichen Konfusion widerspiegelt. Die Fachwelt publiziert auf Englisch, und da hat man es zugegebenermaßen etwas einfacher: man spricht von „intelligence“. Im deutschen gelten geheime Nachrichtendienste als staatliche Institutionen, die auch mit verdeckten/geheimen Mitteln Informationen sammeln und beschaffen. Was darüber hinausgeht, wie etwa Desinformation oder verdeckte Operationen, gehört in den Arbeitsbereich der Geheimdienste.

Beim Sammeln und Beschaffen wird grob zwischen drei grundsätzlichen Arten unterschieden:

- HUMINT human intelligence Einsatz menschlicher Quellen,

- SIGINT = signals intelligence Nutzung technischer Mittel,

- OSINT = open source intelligence = Nutzung offen zugänglicher Quellen.

Das Informationsaufkommen durch elektrisches Abhören (also SIGINT) heißt beim Bundesnachrichtendienst „Fernmeldeaufklärung“. Ein geheimer Nachrichtendienst nutzt bis zu 80% (manche Quellen geben ein noch höheren Anteil an) offene Quellen. Beim Geheimdienst braucht es Leute, die Zeitung lesen können (dies ist keineswegs eine Selbstverständlichkeit). BND und Verfassungsschutz sind mithin also geheime Nachrichtendienste, ebenso die Militäraufklärung der DDR (VA; Mil-ND, Bereich Aufklärung) und die NSA. Das Ministerium für Staatssicherheit der DDR war dagegen eine Kombination von einem geheimen Nachrichtendienst, Geheimpolizei und Justizorgan. Es unterhielt sogar eigene Gefängnisse. Für das KGB und andere kommunistische Dienste gilt Ähnliches.

Die politische und moralische Bewertung der Dienste hängt von der Bewertung des entsprechenden Staates ab. Ein Dienst als „Staat im Staate“ ist nur eine Fiktion. Was die Sache allerdings etwas komplexer macht ist die Tatsache, dass es in den westlichen Staaten eine Unmenge von privaten Nachrichtendiensten, die vornehmlich im Auftrag der Industrie arbeiten, gibt.

Literaturhinweis: Stephan Blancke: Private Intelligence. Geheimdienstliche Aktivitäten nicht-staatlicher Akteure (2011).

Die Konferenz der IIHA 2014 Anfang Mai wurde mit folgenden Worten durch den Vorsitzenden Shlomo Shpiro und Michael Mayer von der gastgebenden Akademie eingeleitet:

„Intelligence Services and their activities present unique callenges for democracies all over the world: on the one hand, these services serve a key role in national security and foreign policy and provide decision-makers with crucial information and assessments, while on the other hand, clandestine intelligence means and methods as well as the wide investigative and intrusive powers vested in intelligence services require effective democratic oversight and control mechnisms.

The inherent conflict between intelligence secrecy and government transparency highlights the importance of intelligence accountability, paliarmentary oversight and legal compliance. Recent revelations over the global collection activities of the NSA, as well as controversies over the roles of intelligence in countering terrorism, increase the need for informed research and debate over intelligence and democracie.„

Das Zitat in deutscher Übersetzung:

„Nachrichtendienste und ihre Aktivitäten stellen die die Demokratien überall auf der Welt vor einmalige Herausforderungen: auf der einen Seite spielen diese Dienste eine Schlüsselrolle für die nationale Sicherheit und die Außenpolitik und versorgen die Entscheidungsträger mit essentiellen Informationen, andererseits erfordern geheime nachrichtendienstliche Mittel und Methoden wie auch die weitreichenden Ermittlungs- und Einmischungsmöglichkeiten, mit denen Nachrichtendienste ausgestattet sind, effektive demokratische Aufsicht und Kontrollmechanismen.

Der inhärente Konflikt zwischen nachrichtendienstlicher Geheimhaltung und Transparenz von Regierungshandeln unterstreicht die Wichtigkeit nachrichtendienstlicher Rechenschaftspflicht/Verantwortlichkeit, parlamentarischer Aufsicht und Einhaltung der Gesetze. Gegenwärtige Enthüllungen zur globalen Sammelaktivität der NSA wie auch die Kontroversen hinsichtlich der Rolle der geheimer Aufklärung bei der Bekämpfung von Terrorismus erhöhen die Notwendigkeit qualifizierter Forschung und Debatten über nachrichtendienstliche Tätigkeit und Demokratie.„

Vor 9/11 hieß es: Geheimdienste sind nötig, um Kriege zwischen Staaten zu verhindern. Und, wenn nötig, zu gewinnen. Danach kam noch das Problem der Terrorismusabwehr dazu. Und dieser Krieg neuer Qualität ist hoch asymmetrisch, was Geheimdienste als noch nötiger erscheinen lässt als vorher.

Exkurs: Der Spezialfall NSA

Da im Zusammenhang mit dem Vortrag immer wieder von der NSA die Rede ist, soll diese kurz ins Bild gesetzt werden. Die National Security Agency ist einer von 16 staatlichen Geheimdiensten der USA. Speziell ist sie ein geheimer Nachrichtendienst. Man schätzt die Mitarbeiterzahl auf 40.000. Bekannteste Standorte sind in den USA Fort Meade in Maryland und in Deutschland Stuttgart sowie (ehemals) Bad Aibling und der Teufelsberg in Berlin. Es heißt, in der NSA seien die meisten Mathematiker in einer Behörde weltweit versammelt. In der Hall of Honor der NSA (Internet!) trifft man die bekanntesten Kryptologen der amerikanischen Geschichte wieder.

Literaturhinweis: James Bamford: NSA. Anatomie des mächtigsten Geheimdienstes der Welt

Exkurs: Was ist CyberWar?

Der Begriff „Cyber War“ ist ein neuer Begriff aus der Krieggeschichte, es gibt ihn erst seit etwa 50 Jahren. Natürlich gehört die heutige digitale funkelektronische Aufklärung als eine Komponente unter vielen dazu. Die Möglichkeit der Manipulation mit elektronischen Mitteln macht den Begriff im Wesentlichen aus.

Die Fernsteuerung einer Drohne oder die Elektrizitätsversorgung einer Stadt sind empfindliche Bereiche, an und in denen Varianten von Cyber War wirksam werden können. In der bemerkenswerten TV-Doku „netwars“ wird etwa demonstriert, wie eine Stadt an der deutsch-französischen Grenze durch einen Hacker-Angriff „lahmgelegt werden kann. Das wohl zur Zeit einschneidendste Beispiel ist der Angriff gegen iranische Atomanlagen mit dem Computerprogramm stuxnet. In der Presse wird er einer Gemeinschaftsaktion von Israel und USA zugeschrieben.

Was ist an den Reaktionen typisch deutsch? Wieso typisch deutsch?

An früherer Stelle habe ich bereits erwähnt, dass die Diskussion in Deutschland einige Spezifika hat. In keinem Land hat der Fall Snowden so viel Aufgeregtheit in den Medien ausgelöst wie in Deutschland. Inwieweit dies am Anfang, also in den z.B. ersten fünf Wochen, auch für die Öffentlichkeit gilt, ist unklar. Jedenfalls kann man mittlerweile den Eindruck gewinnen, dass zwischen öffentlicher und veröffentlichter Meinung eine große Schere besteht. Kaum jemand scheint sich in Zeiten der Ukraine-Ereignisse noch für Snowden zu interessieren. Deutschland gilt vielfach als ein Weltmeister der Angst. Zur Zeit wird Angst vor einem Weltkrieg artikuliert, obwohl derzeit in keinem militärisch relevanten Land irrational handelnde Politiker am Ruder sind.

Am Vorabend des 1. Weltkrieges war dies nicht anders, jedoch dürfte man aus den damaligen Geschehnissen Lehren gezogen haben. Ein ehemaliger Vize-Chef des Bundesnachrichtendienstes formuliert: „Es ist erstaunlich, wie viel Naivität und unreflektierte Empörung in der Debatte um Prism und Tempora emporkommen. Dabei geht es um Dinge, von denen die Sicherheit unserer Welt abhängt. Es ist ja nicht gerade eine revolutionäre Erkenntnis, wenn geheime Nachrichtendienste Nachrichten sammeln, die eigentlich nicht für sie bestimmt sind.“

Ein Abhören der Kommunikationswege in Deutschland erscheint vielen Menschen in Deutschland als höchst verwerflich, wenn der Abhörer eine amerikanische Institution ist. Menschen, die dies ganz anders sehen, sind in den Veröffentlichungen die Minderheit. Kein Mensch weiß bisher, ob das Abhören der NSA in Deutschland insgesamt als positiv oder als negativ angesehen wird. Die meisten Menschen in Deutschland dürften ohnehin andere Probleme als die Aktivitäten der NSA in Deutschland haben, zum Beispiel die wachsende Kriminalität. Oder die Gefahren des Terrorismus, der bisher Deutschland im Wesentlichen verschont hat.

Man darf fragen: Ist diese positive Einschätzung Ausdruck der professionellen Arbeit der Geheimdienste, unserer Geheimdienste?

Die Bundesdatenschutzbeauftragte Frau Voßhoff meint, Edward Snowden habe ein grundsätzliches Problem offenkundig gemacht, womit sie Aktionen der NSA bezeichnet, die sie als Ausspähpraktiken betitelt. Gibt es einen Zusammenhang mit der Verwendung des Begriffes „Bundesbürger“ durch diese Repräsentantin der CDU? Immerhin ist sie Juristin.

Aber zurück zu Snowden. Er war bald der große Held in den Feuilletons. Ein Freiheitskämpfer, ein Enthüller der vermeintlichen Schandtaten amerikanischer Geheimdienste, ein Amerikaner, der aus patriotischem Pflichtgefühl die Fehler seines Landes anprangert. Fast als Heiliger wurde er gezeichnet, als Prophet. Bald war vom Ehrendoktor die Rede, vom Friedensnobelpreis gar.

Weil viele der Kommentatoren, die Herrn Snowden zu vergöttern begannen, keineswegs zu meinen politischen Freunden zählen könnten, wurde ich misstrauisch, von Anfang an. Hier eine kleine Chronologie der Nachrichten:

- Am 6.6.13 berichten der Guardian (britisch) und die Washington Post über (z.B.) PRISM. Als Quelle für die Informationen über das Abhörsystem wird ein „Whistleblower“ angegeben.

- Am 9.6.13: gibt sich Edward Snowden als der Whistleblower zu erkennen.

- Am 18.6.13: behauptet NSA-Chef General Keith Alexander, durch PRISM (u.a.) seien 50 Anschläge vereitelt worden.

- Am 21.6.13 wird über das britische Projekt TEMPORA berichtet.

- Am 23.6.13 reist Edward Snowden aus Hongkong nach Moskau. Dort verbleibt er einstweilen.

- Am 4.7.13 wird behauptet, „auch“ Frankreich (DGSE) überwache „seine“ Bürger.

- Am 31.7.13 veröffentlicht der Guardian die Bezeichnung XKeyScore.

- Am 2.8.13 setzt die Bundesregierung eine Kooperationsvereinbarung mit ausländischen Geheimdiensten von 1968 außer Kraft.

- Am 6.9.13 wird vermeldet, die NSA sei in der Lage, verschlüsselte Internet-Verbindungen zu knacken.

Nachdem zwischenzeitlich ein wenig Ruhe in den Pressewald kam, explodierte die Meldung, dass der Bundeskanzlerin Merkel Handy abgehört worden sei.

Exkurs: Das Merkel-Handy und die Frage: Freunde oder Verbündete?

In besonderem Maße bizarr erscheinen die Veröffentlichungen über „Merkels Handy“. Die NSA habe ein Handy der deutschen Bundeskanzlerin abgehört, wurde im Brustton der Empörung verkündet. Freunde höre man nicht ab, wurde lautstark moralisiert. Der Ton erinnerte verdächtig an das Geschwätz von der „Deutsch-Sowjetischen Freundschaft“ und „unsere sowjetischen Freunde“, das Bewohner der DDR bis zum Abwinken ertragen mussten. Und die auf die USA gerichtete Neuauflage, noch dazu aus der Feder so mancher Journalisten, die keineswegs als Freunde der amerikanischen Politik bekannt sind, wirkte sozusagen erheiternd. Leider scheinen auch hochrangige Funktionsträger der Bundesrepublik sprachlich politische Interessenidentität und persönliche Freundschaft zu verwechseln.

Darüber hinaus strotzt die Berichterstattung zum Thema „Merkels Handy“ von Formulierungen wie „offenbar“, „vermutlich“, „soll“, „angeblich“, so als sei man sich der Sache keineswegs sicher. Genauso offenbar und angeblich ist in dem langen Interview mit E. Snowden, das die ARD veröffentlichte, von „bearbeiten“ und „überwachen“ die Rede, und nicht vom Abhören. Eine offizielle Bestätigung des systematischen Abhörens gibt es auch von amerikanischer Seite nicht.

Die Kanzlerin verwendete ein recht altes Nokia-Handy vom Typ 6210, das nicht durch Krypto-Technik geschützt ist. Möglicherweise wurde dieses Handy nicht gezielt abgehört, sondern im Rahmen einer Massendatenaufnahme mit registriert und dann eben als Kanzler-Handy identifiziert. Die öffentlich bekannt gemachte Zielerfassungskarte der NSA lässt solches als möglich erscheinen. Mit und ohne Fotos vom Dach der US-Botschaft in Berlin lässt sich der Journalist Jacob Appelbaum immer wieder rühmen, das „Handygate-Thema“ auf den Weg gebracht zu haben. Es fällt auf, dass zwar der Empörungsrummel auf Hochtouren lief, aber kaum ein Hinweis auf der Kanzlerin Krypto-Handy kam.

Nun muss man wissen, dass Krypto-Handys auch heute noch eine sehr unpraktische Angelegenheit sind. Wer jemals damit telefoniert hat (wie z.B. ich) weiß, dass man sich anstrengen muss, um den Teilnehmer zu verstehen. Außerdem braucht jede Gegenstelle dasselbe Krypto-Equipment, was den Gebrauch zusätzlich und systematisch erschwert. Aber vor allem fällt auf, dass im Zusammenhang mit dem Handy-Thema kein Wort über die Hersteller der Kryptosysteme für Handys und andere Kommunikationsgeräte hoher Abhörsicherheit zu lesen war.

Kurz nach dem Ende der DDR nahm in Berlin die Firma Rohde & Schwarz SIT (SIT steht für Sichere Informationstechnik) die Arbeit auf. In Zusammenarbeit mit dem Stuttgarter Bosch-Konzern, der das multifunktionale Verschlüsselungsgerät ELCRODAT entwickelte, entstand marktreife Technik, die 2004 zur Standard ISDN-Verschlüsselung der NATO wurde. Für krypto-mathematisch Interessierte noch ein Hinweis: Das Gerät Elcrodat 6-2 war das erste Hochsicherheitsgerät, das asymmetrische Kryptographie verwendete. Die Firma Rohde & Schwarz mit Stammsitz München produziert ähnlich wie die Krypto-AG im Schweizer Ort Zug schon seit langer Zeit Sicherheitstechnik.

Eine Besonderheit des Ablegers SIT besteht darin, dass ehemalige MfS-Offiziere zur Mitarbeiterschaft zählten und zählen. Das sogenannte Zentrale Chiffrierorgan der DDR – das ist die Abteilung XI des Ministeriums für Staatssicherheit – beschäftigte hochqualifizierte Mathematiker. Einige davon fanden beruflich Eingang in die Kryptoproduktion der Firma R&S SIT.

Im Bundesamt für Sicherheit in der Informationstechnik (BSI) wurden insbesondere ihre Forschungen zu Fragen der kryptologischen Gruppentheorie geschätzt. „The One-Round Functions of the DES Generate the Alternating Group“ in Eurocrypt 92, ein Artikel eines dieser Wissenschaftler, mag das bestätigen. Ich nehme an, dass sie ihre Arbeit gewissenhaft machen, dass sie ebenso zuverlässig sind wie die „westlichen“ Mitarbeiter. Nur fällt auf, dass in den Medien auf diese Mitarbeiter nicht Bezug genommen wird, wird doch ansonsten das Stasi-Thema allenthalben bei jeder passenden und unpassenden Gelegenheit in der Presse aufgewärmt.

Die moralisierende Forderung, man dürfe Freunde nicht abhören, führt zu der Frage wie US-Sicherheitspolitiker eigentlich Deutschland sehen und sie Deutschland aus Freundschaft Vertrauen. Zweifel sind angebracht, warum? Anfang des letzten Jahrhunderts schlitterte Deutschland gemeinsam mit anderen Staaten in einen großen Krieg hinein.

Die Diplomatie in Europa zeigte sich überfordert, der Nationalismus triumphierte. Es folgte ein grandioses Abschlachten ganzer Jahrgänge junger Männer. Die dem Kaiserreich nachfolgende Weimarer Republik machte militärisch gemeinsame Sache mit der Sowjetunion, die gegenüber den westlichen Staaten offene Feindschaft propagierte (Stichwort: Reichswehr und Russland). Dann wurde in freier Wahl ein antisemitischer und kriegslüsterner Demagoge als Kanzler bestimmt. Er ließ sich bekanntlich „Führer“ nennen. Fast zeitgleich mit seinem Führer-Kumpanen und Konkurrenten in Moskau ließ er in Polen einmarschieren. Europa wurde in Schutt und Asche gelegt.

Die USA haben nach 1941 die Sowjetunion gegen Deutschland militärisch unterstützt, und sie hatten wesentlich Anteil an der Zerschlagung des nationalsozialistischen Terrorsystems. Und die Deutschen? Waren sie während der Berlin-Blockade durch die Sowjets den Amerikanern noch wegen deren Standhaftigkeit dankbar, so ergab sich 20 Jahre nach 1945 ein anderes Bild. Den US-Amerikanern schlug offene Feindschaft auf den Straßen und vor den Universitäten entgegen, freilich anders motiviert als vor 1945. Die „Ami Go Home!“-Rufe erschollen vielfach aus den Kehlen der Kinder der Offiziere und Funktionäre, die vor 1945 junge Leute gegen die amerikanischen Panzer aufboten.

Kein amerikanischer Beobachter wird die Auseinandersetzungen beim Besuch des US-Außenministers Haig in Berlin vergessen. Im Bonner Hofgarten versammelten sich Hunderttausende, um gegen amerikanische Rüstungspolitik zu demonstrieren. Die Spruchbänder wurden auf der anderen Seite, bei SED und Stasi, mit Freude zur Kenntnis genommen. Besonders die Auseinandersetzung mit dem Besuch Präsident Reagans in Berlin werden einen bleibenden Eindruck hinterlassen haben. Berlin, Deutschland und Europa haben Reagan unermesslich viel zu verdanken. Alles schon vergessen? Den Kommunisten ist es gelungen, den Faschismusbegriff in ihrem Sinne zu etablieren. Vergessen auch der Hitler-Stalin-Pakt?

Die Nachfolge-Organisation der DDR-Staatspartei SED sitzt im Bundestag. Durch Wahlentscheid der Deutschen. Um einen bestimmten Stasi-Funktionär, und zwar einen gewissen Wolf, gibt es in Deutschland geradezu einen Personenkult, obwohl dieser Mensch nicht nachweisbar in seinem Sinne geheimdienstliche Leistungen vollbracht hat und in den eigenen Reihen als Blender verschrien war und ist. Gegenüber Barack Obama war in Deutschland ein inverser Rassismus zu konstatieren.

Man jubelte ihm zu, weil der Präsidentschaftsbewerber eine andere als die weiße Hautfarbe hatte. Und nicht, weil man sein als positiv empfundenes Programm oder seine Leistungen kannte. Der ehemalige Bundeskanzler Schröder äußert im Zusammenhang mit der Annexion der Krim, dass auch er das Völkerrecht gebrochen habe. Zu seiner Geburtstagsfeier lud er Wladi (das „mir“ wie Frieden spare ich mir hier einmal) Putin ein, was allerdings möglicherweise zur Freilassung von OSZE-Beobachtern in der östlichen Ukraine beitrug.

Auch die Ostermärsche 2014 enthielten Dankansagen an Putin. In Deutschland gibt es eine Physikerin als Bundeskanzler und ein EEG, ein Gesetz über erneuerbare Energien. So, als gäbe es die Hauptsätze der Thermodynamik nicht. Kurz und schlecht – in Deutschland geschehen seltsame Dinge. Man könnte beliebig weitere Beispiele bringen. Zweifel an der Rationalität der Politik Deutschlands als wirtschaftlich und militärisch starker Staat Mitteleuropas sind aus amerikanischer Sicht also durchaus angebracht. Schließlich ist dies eine logische Einbahnstraße, Deutschland hat den USA politisch schließlich viel mehr zu verdanken als andersherum. Oder bezweifelt dies jemand?

Dass Snowden in Deutschland geehrt werden soll, dürfte das Vertrauen von US-Politikern in die Rationalität deutscher Politik und Gesellschaft sicher auch nicht befördert haben. An der Universität Rostock hält es Frau Prof. Prommer, eine amerikanische (!) Gastwissenschaftlerin, für angebracht, Edward Snowden für eine Ehrendoktorwürde der philosophischen Fakultät vorzuschlagen.

Man kann zum Vergleich in Betracht ziehen, dass der spätere Bundespräsident Gauck seine Ehrendoktorwürde an der theologischen Fakultät erhielt, nachdem die philosophische Fakultät sich sperrig zeigte. An einer anderen Universität wurde die Ehrendoktorwürde mit dem Vertreter eines Autokonzerns einer Person zuerkannt, der die Bildungseinrichtung materiell unterstützte. Vorgesehen war dagegen ursprünglich ein Mann, der den Ehrendoktor für den Kampf um die Wissenschaftsfreiheit erhalten sollte.

Man bot diesem Manne den Steinweg der normalen Promotion an, was dieser annahm. Mittlerweile wurde die Verleihung der Ehrenbürgerwürde an Edward Snowden durch die Rostocker Universitätsleitung abgelehnt. Die Begründung war, dass er keinen wissenschaftlichen Beitrag geleistet habe. Snowden wurde (sozusagen fiktiv) dafür zum Rektor der Universität Glasgow gewählt. Er erhielt den Winston und Julia Award (Hinweis auf Orwells „1984″). Aus Kreisen des CCC (Chaos-Computer-Club) ist zu vernehmen, man wolle neben Chelsea (ehemals Bradley, Wikileaks-Informant) Manning auch Edward Snowden als Ehrenmitglied aufnehmen. Der schwedische Soziologe Stefan Svallfors schlug Snowden gar für den Friedens-Nobelpreis vor.

Man stelle sich vor, der MfS-Offizier und Überläufer Werner Stiller, der 1979 mit vielen geheimen Dokumenten in den Westen kam und viele Stasi-Agenten enttarnte, wäre zu einer ähnlichen Ehrung vorgeschlagen worden. Undenkbar! Etwas sarkastisch formuliert: Stiller hat ja nicht gegen die nachrichtendienstlichen Interessen der NATO oder speziell der USA gearbeitet, sondern letztlich dafür.

Snowden in Presse und elektrischen Medien

Edward Snowden als Thema in TV-Talkshows habe ich bereits erwähnt. Hinsichtlich der Presse scheint es sinnvoll, ausgewählte Medien im Hinblick auf die Bewertung von Edward Snowdens Aktivitäten gegenüberzustellen.

Das Neue Deutschland (ND), die Tageszeitung (taz), der Freitag, die Berliner Zeitung (Ost-BZ), der Spiegel, die Zeit, die Nationalzeitung und die Junge Welt sowie die Frankfurter Allgemeine Zeitung (FAZ) und BILD sehen Snowden bisher fast ausschließlich positiv. Die BZ (West-BZ), Junge Freiheit, die Süddeutsche Zeitung und Die Welt, der Focus sowie der Guardian (England) stellen den Fall Snowden differenziert wertend dar. Welt am Sonntag (WamS), Frankfurter Allgemeine am Sonntag (FAS), Israel Defense und Jüdische Allgemeine Wochenzeitung sowie die Weltwoche (Schweiz) sehen Snowden eher kritisch.

Folgende Artikel will ich herausheben:

- „Die naive Empörung der Deutschen“ von Rudolf Adam (Süddeutsche Zeitung)

- „Wir brauchen Geheimdienste“ von Alan Rusbridger (Guardian)

- „NSA-Komplex“ Rezension von Hans-Georg Maaßen (Spiegel)

- „Häppchenweise versorgt Edward Snowden die Welt mit Enthüllungen. Das nutzt vor allem den Russen und den Chinesen“ von Peter Carsten in FAS 6.4.2014

- „Abhören in der Premiumklasse“ von Gerhard Schmid in ZfAS, 8.1.14)

- „Snowdens Konjunktiv. Es geht nicht mehr um Geheimdienste, sondern um das Internet.“ Andrea Seibel in Die Welt, 24.1.2014

Zur Person Edward Snowden

Edward Snowden wurde am 21.6.1983 in Maryland geboren. Er meldete sich zur Army, verletzte sich beim Training schwer, und er wechselte zu den Geheimdiensten. Auch seine Kurzsichtigkeit mag dafür mit ein Grund gewesen sein. Obwohl er eine unzureichende Schulausbildung hatte, schaffte er es als Autodidakt, einer der etwa 1000 (Eintausend) Systemadministratoren (Sysadmins) der NSA zu werden. Snowden soll einen IQ von 145 besitzen, ein hoher Intelligenzwert. Von Glenn Greenwald, dem Journalisten, der seine Botschaften in die Medien brachte, wird er gar als einer der besten IT-Leute überhaupt eingeschätzt. Im Internet trat Snowden unter verschiedenen Pseudonymen auf: The TrueHOOHA, StrikeNOW, DENYlate, VERAX.

Zeitweise arbeitete er in der Schweiz und in Japan. Auf Hawaii lebte er in der Nähe von Pearl Harbor, ein symbolträchtiger Ort. Er war bei der CIA und der NSA beschäftigt, ebenso bei den Firmen DELL und BOOZ ALLEN HAMILTON. Snowden nutzte seine Möglichkeiten als Sysadmin, um eine Vielzahl von Dokumenten (in der Presse ist die Rede von 1,7 Millionen Dateien) illegal zu kopieren. Einerseits wird in der Presse von USB-Sticks gesprochen, andererseits von mehreren Laptops, die er mit nach China (Hongkong) und später Russland (Moskau) nahm. Snowden hatte im Juni 2013 eine Freundin (Lindsay Mills). Es ist nicht bekannt, ob die. Verbindung zu Lindsay seinen Russland-Trip überlebt hat.

Wie wird die politische Person Edward Snowden eingeschätzt?

Abhängig von der Bewertung als Whistleblower einerseits oder als Verräter andererseits gibt es in der Öffentlichkeit eine klare Polarität. Die einen wollen ihn als geehrte Person sehen, die anderen eher als Verbrecher bestraft.

Positionen seiner Anhänger:

Snowden sei ein genialer Mensch, er habe den hohen IQ von 145. Er sei ein verantwortungsvoller Mensch, der die Öffentlichkeit über Verfehlungen seines Landes, der USA, aufklärte. Snowden selbst behauptet, er hätte nichts gegen sein Land, sondern für die Interessen seines Landes unternommen. Er verdiene hohe politisch-moralische Ehrungen. Der berühmte Computer-Pionier Steven Wozniak sprach sich für Snowden aus.

Positionen seiner Kritiker:

Snowden wird als Schulabbrecher vorgestellt, der gerade einmal die 9. Klasse geschafft hat. Er sei ein kleiner Computerschrauber ohne beruflichen Abschluß. Als Leiharbeiter wird er bezeichnet, als subalterner Maschinist einer Überwachungsmaschine, als ein Niemand, als ein Amateur und als berühmtester Dieb der Welt. Snowden sei ein typischer Insasse des digitalen Affenkäfigs, ein Schaumschläger und Papiertiger. Kein Held, sondern ein Schurke sei er. Es ist unklar, ob er politisch eher rechts (militaristisch, Waffennarr, extremer Patriotismus, Friss oder Stirb-Ansichten zur sozialen Sicherheit) oder eher links (seine Unterstützer sind in der Überzahl erklärte Linke) ist.

Seine Zuneigung zu Ron Paul und der Tea-Party erscheine als Hinweis auf rechte Positionen. Eine wesentliche Anmerkung gegen Snowden ist die, er sei ein Propagandist für Putin. Es wird gefragt (Georg Gafron), wie lange er schon vor Juni 13 mit den Putin-Leuten Kontakt gehabt habe. Ein besonders bemerkenswertes Argument zur Abwertung Snowdens findet sich in einem Leserbrief eines erklärten Linken: Snowden sei kein Held, denn schließlich habe er für den US-Geheimdienst gearbeitet. Der berühmte Computer-Pionier Bill Gates sprach sich gegen Snowden aus.

Wie wird das Snowdensche Material bewertet?

Um den Schaden in Gänze beurteilen zu können, müsste man wissen, welche Dokumente Snowden kopiert und nach Russland mitgenommen hat. Ob er selbst überhaupt in der Lage ist, dieses Datenkonvolut richtig zu interpretieren, ist darüber hinaus mehr als fraglich. Sein Freund Greenwald meint, Snowden hätte die Bedeutung der meisten dieser Dokumente „offenbar“ sehr genau erkannt. Um an das Material herankommen zu können, soll er Passwörter seiner Kollegen verwendet haben. Dadurch habe er die NSA ausplündern gekonnt, wird ihm vorgeworfen.

Offenbar hat Snowden mit einem Webcrawler gearbeitet. Dennoch ist technisch unbekannt, wie er genau die Daten abzapfte. Snowden hat marginale Erkenntnisse aus den vergangenen Jahren (vermutlich um 2006) in die Öffentlichkeit gebracht, unklar ob diese heute noch Gewicht haben. Es handelt sich um Powerpoint-Vorlagen ohne Kontext, deren Nachrichtenwert schwer zu beurteilen ist.

Auch das mit großen Erwartungen verbundene Buch „Die globale Überwachung“ von Glenn Greenwald aus 2014, in dem viele solcher PP-Folien abgedruckt sind, beantwortet diese Fragen nicht. Snowden war bei der Auswahl der Veröffentlichungen vorsichtig, er hat zum Beispiel keine Aktionen der US-Dienste unmittelbar gefährdet. Auf die Privatsphäre bezieht sich das Material nicht. Welche Wirkung mittelbar angenommen werden muss, ist allerdings unklar. Snowden selbst sagt, er habe keine Geheimdokumente nach Russland oder China gebracht.

In den Medien ist immer wieder von vier Laptops die Rede, die er nach China und Russland mitgenommen hatte. Die in Frage stehenden Daten allerdings hatte Snowden schlichtweg auf einem USB-Stick, was aber an der Bedeutung dieser Daten nichts ändert. Wozu Snowden mehrere Computer mit sich schleppte, ist weithin unklar.

Andererseits wird er mit den Spionagefällen Aldrich Ames und Robert Hansen verglichen, wobei ihm nachgesagt wird, er habe mehr amerikanische Geheimnisse preisgegeben als diese. Ein erhebliches Problem für Bewertung durch Analyse der Quellen (Presse, TV, Fachzeitschriften) ist die häufige Verwendung des Konjunktivs in den Darstellungen. Und „offenbar“, „vermutlich“, „wie in Fachkreisen bekannt“ usw. machen das nicht leichter.

Ein Zitat mag dieses Problem verdeutlichen: „Nachdem aus den Dokumenten von Edward Snowden bekannt wurde, dass die NSA wahrscheinlich eine Hintertür in Dual EC versteckt haben könnte, versetzte das Nist den Standard zurück in das Entwurfsstadium,….und empfahl, Dual EC nicht weiter zu verwenden, ohne jedoch die Hintertür zu bestätigen.“

Zwangsläufig schlägt sich dieses Problem auch in meinem Vortrag nieder.

Einige technische Fragen

Sicherheit in der Kommunikation heißt, dass unbefugte „Lauscher“ keine Chance haben, ihrer Bezeichnung zu entsprechen. Ansonsten gilt der Aphorismus von Stanislav Jerzy Lec: „Hätte man doch so viele Zuhörer wie Lauscher“. Ich hoffe, ich habe jetzt die Lacher auf meiner Seite und nicht die Lauscher.

Im Wesentlichen sind folgende Varianten bekannt:

(1) Informationen werden physikalisch geschützt.

Computer werden etwa schlichtweg nicht mit dem Internet oder Ähnlichem verbunden. Dies erklärt die Existenz der Intranets. Allerdings muss aber noch kompromittierende Abstrahlung (KOMA) vermieden werden. Auch die zuleitenden Elektrokabel müssen gesichert werden. Im Rahmen der Operation GOLD in den fünfziger Jahren des letzten Jahrhunderts hörten der britische und der US-amerikanische Geheimdienst ein sowjetisches Militärkabel ab; insbesondere die Briten leisteten die elektronische Arbeit. Dieses Militärkabel war unterdruckgeschützt, und es ist bis heute unklar, wie genau das Abhören geschah.

Ist man induktiv herangegangen, oder führte eine kapazitive Variante zum Erfolg? Die Stasi hat nach dem Aufdecken 1955 und später eigene technische Untersuchungen angestellt, die Lösung aber interessanterweise nicht gefunden. Heute können Schüler in der physikalischen Abiturprüfung diese Analysearbeiten nachvollziehen, – ein bemerkenswertes Thema der Verbindung von Geheimdienst- und Technikgeschichte mit physikalischer Wissenschaft. Hochgeheime Nachrichten werden auch heute durch Kurier transportiert.

(2) Informationen werden verborgen übermittelt

Bekannte Verfahren sind zum Beispiel die Geheimtinte und das Mikratverfahren. Ein Blatt Papier wird soweit fotografisch verkleinert, dass es als nur ganz kleiner Punkt unter einer Briefmarke verborgen werden kann. Ich habe so einen Mikropunkt als Anschauungsbeispiel mitgebracht. Kennen Sie ein Museum, in dem ein Mikrat ausgestellt ist? Steganografische Verfahren verbergen die informatorischen Daten unter anderen Daten.

Historische Beispiele sind bekannt, etwa die Stellung von Grashalmen an einer Mauer. Ein Beispiel dafür ist auch die visuelle Kryptografie. Zwei Folien enthalten jede für sich keine erkennbare Information. Aufeinandergelegt erscheint ein Interferenzmuster, das Informationsgehalt besitzt. Fingerabdrücke und die Augenstruktur (Iris) sind als Code im Übrigen nicht sicher. Für solche Methoden wird kein Schlüssel benötigt, als steht auch nicht das Problem des sicheren Schlüsselaustausches im Raum.

(3) Kryptologie, klassische Verfahren

Man unterscheidet klassische Kryptologie und solche in Zeiten des Internets. Im individuellen Verkehr gibt es einfache Verfahren, die mathematisch beweisbar sicher sind. Selbst mit Mitteln der Schulmathematik kann man stochastisch die Sicherheit von One-Time-Pads beweisen. Dieser Beweis ist noch nicht alt (Gilbert Vernam, 1919 und Claude Elwood Shannon 1949). Ein ziemlich sicheres Verfahren der klassischen Kryptologie ist der Doppelwürfel. Ein Verfahren, das noch auf die vollständige mathematische Analyse wartet.

Verfahren wie Viginiere oder Playfair sind in erster Linie historisch interessant. Jeder kennt die elektromechanischen Maschinen der ENIGMA-Familie. Das war ein Gerät für taktische kryptologische Anwendung. In Zusammenarbeit mit Franzosen (Bertrand), Polen (Rejewski) gelang es Turing und Welchman in England, die ENIGMA zu knacken. Möglicherweise war diese Leistung kriegsentscheidend.

(4) Kryptologie, Verfahren in Zeiten des Internets

Der entscheidende Unterschied zu den klassischen Verfahren ist die Massendatenkommunikation durch das Internet. Man unterscheidet symmetrische und asymmetrische Verfahren. Entscheidend dabei ist, ob ein Schlüsselaustausch notwendig ist. Vielleicht kennen Sie das Verfahren RSA, benannt nach seinen Begründern: Rivest, Shamir, Adelman. Oder PGP, cin Verfahren von Phil Zimmerman. Eines der mathematischen Prinzipien ist leicht zu verstehen. Es besteht darin, dass man auf einfache Weise zwei Zahlen miteinander multiplizieren kann, dass aber die Umkehroperation schwer möglich ist. Selbstredend steht diese Frage nur für sehr große Zahlen, etwa mehr als hundertstellige.

Dass die Zahlentheorie interessante Probleme enthält, die einerseits auch dem mathematischen Laien verständlich, andererseits aber in der Wissenschaft ungelöst sind, soll an zwei Beispielen deutlich gemacht werden:

(1) Es gibt einen ganz alten Beweis dafür, dass es unendlich viele Primzahlen gibt. Aber gibt es auch unendlich viele Primzahl-Zwillinge? Als Beispiel: (11,13) oder (17,19), also ein Primzahlenpaar, das nur durch eine gerade Zahl getrennt ist. Oder ein anderes Beispiel: Nehmen wir eine gerade Zahl, etwa 24. Kann man diese Zahl als Summe von zwei Primzahlen schreiben? Ja, denn 24=17+7. Sie können ja mal versuchen, eine gerade Zahl zu finden, für die das nicht möglich ist. Viel Spaß!

Auch der diskrete Logarithmus stellt eine solche Einbahnstraße dar. Genauso wie elliptische Kurven lassen sich diese Dinge aber nur unter Mathematikern, die noch dazu in zahlentheoretischer Kryptologie spezialisiert sind, diskutieren.

Der Professor für Kryptologie und Komplexitätstheorie Marc Fischlin etwa schreibt in den Mitteilungen der Deutschen Mathematiker-Vereinigung (Heft 22 aus 2014) über Hintertüren und Schwächen im kryptographischen Standard SP 800-90A. Darin wird diskutiert, inwieweit staatliche Stellen auf die kryptologische Sicherheit Einfluss genommen haben könnten. Man wisse, dass Geheimdienste absichtlich schwache Standards, wie in dem hier erwähnten Fall, vorgeschlagen hätten. Die Schwächen des hinter SP 800-90A stehenden Generators Dual EC DRBG (Dual Elliptic Curve Deterministic Random Bit Generator) für Pseudozufallswerte, der dem Namen gemäß auf elliptischen Kurven beruht, waren schon länger bekannt.

Schon 2005 gab es entsprechende Hinweise. Im Mai 2013, also vor den Snowden Veröffentlichungen, haben die Kryptologen Dan Bernstein und Tanja Lange auf Probleme der sogenannten Nist-Kurven hingewiesen. Auch der bekannte Kryptologe Bruce Schneier stellte die Sicherheit der elliptischen Kurven infrage. Durch einen Artikel der New York Times wird dies öffentlich diskutiert. In Deutschland hat dies mit Snowden also eigentlich nur durch die Medien-Hysterie zu tun. Aber wer soll das schon erkennen!

(5) Kryptologic, perspektivisch

Falls es gelingt, sogenannte Quantencomputer zu bauen, die mehr können als die Multiplikation zweier einstelliger Zahlen (was bisher gelungen ist), ist die Sicherheit der Systeme, die auf der Faktorisierung großer Zahlen beruhen, gefährdet. Peter Shor zeigte 1994, dass das Faktorisierungsproblem für solche Geräte lösbar ist. Quantenkryptologie ist eine mögliche Technologie einer möglichen Zukunft. Sie ist ein Beispiel dafür, dass universitäre und geheimdienstliche Forschung nicht allzu weit voneinander entfernt sein dürften. Anton Zeilinger aus Wien ist einer der zivilen Pioniere auf diesem Gebiet. Es ist öffentlich nicht bekannt, ob etwa die NSA in dieser Forschung weiter vorangekommen ist als die zivil Universitäre.

(6) Telefonabhören

Während des II. Weltkrieges untersuchten sowohl der von der Enigma-Analyse her bekannte Alan Turing als auch Claude Elwood Shannon, wie Telefongespräche sicherer gemacht werden können. Das Abhören von Telefonaten ist gewissermaßen einfache Elektrik. Man klemmt sich halt dazwischen. Die Stasi-Abteilung 26 hat dazu interessante technische Varianten ausgearbeitet. Eine Kommunikationsstrecke, die im Gegensatz zur elektrischen und zur elektromagnetischen prinzipiell nicht abhörbar ist, ist die Lichttelefonie. Ein Versuch des Abhörens zöge notwendig den Zusammenbruch der Informationsstrecke nach sich. Schon im II. Weltkrieg wurde sie eingesetzt, etwa an der Meerenge von Gibraltar. Die Stasi entwickelte sie als Infrarot-Laser-Kommunikation zur technischen Perfektion.

Interessant im Hinblick auf das Snowden-Thema ist vor allem das Abhören von Lichtleiterkabeln, Stichwort auch Upstream-Erfassung. Damit angesprochen ist das Projekt Tempora des britischen GCHQ. Lichtleiterkabel arbeiten auf der Grundlage der Totalreflexion, die als Spezialfall der Brechung beim Übergang des Lichts vom optisch dichten Medium (z.B. Glas) zum optisch dünnen Medium (z.B. Luft) auftritt. Lichtleiterkabel sind dementsprechend aus mehreren Schichten aufgebaut. Abhören kann man sie an Biegungen, denn dabei dringt Licht nach außen. Physikalisch nennt man dies Rayleigh-Streuung. Die Streuung von Licht kann aufgefangen werden. Solche Abhörverfahren sind durch die überlieferten Stasi-Akten gut dokumentiert. Auch hier gilt: Schüler können in Berlin die Verbindung zwischen Physik und geheimdienstlich-technischer Analyse im Abitur bearbeiten.

Exkurs Datenschutz und „soziale Netzwerke“

Zu diesem Thema will ich mich auf kurze Anmerkungen beschränken, weil viel mehr als die Arbeit der Geheimdienste die Industrie der „sozialen“ Medien ins Bild gesetzt werden müsste. Der Datenschutzbeauftragte von Rheinland-Pfalz vergleicht Google und Facebook mit der Geheimpolizei in Diktaturen. Wegen der vielen Lücken im Datenschutz der Verwaltung ist es in Berlin verboten, dass zwischen Lehrern und Schülern eine dienstliche Kommunikation per Facebook stattfindet. Der Bundesgerichtshof hat die Möglichkeiten von Google eingeschränkt.

Der Langzeitspeicherung von Daten wurden in Deutschland Grenzen auferlegt. Der schon erwähnte ehemalige BND-Vize stellt die gegebene Relation heraus: „Die NSA ist eine staatliche Institution. Sie unterliegt staatlichen Gesetzen und staatlicher Kontrolle; was wissen wir denn darüber, was die privaten Internetfirmen wie Google, Facebook oder Twitter mit den bei ihnen gespeicherten Daten machen, oder wie sie diese Daten gegen Missbrauch schützen? Bei ihnen gibt es keinerlei öffentliche Kontrolle.“

Neuerdings ist die App „Wegeheld“ in der Diskussion, mit deren Hilfe Falschparker durch Privatpersonen fotografisch erfasst werden. Der Journalist Henryk Broder spricht treffend von „diskreten Denunzianten“. Die moralische Fragwürdigkeit dieses Verfahrens ist offenkundig.

Ein Vorgang, der im Übrigen zumindest vordergründig nichts mit Aktionen der NSA zu tun hat. Heute sprechen wir über die Verbindung von Google Glass und Facebook. Das wird noch interessant! Auch ohne NSA.

Spezielle Programme von USA, Großbritannien und Deutschland

Einige als relevant angesehene Stichworte werden in alphabetischer Folge aufgelistet. Die Auswahl orientiert sich an der Häufigkeit der Benennung in den Veröffentlichungen.

- Boundless Informant: Metadaten-Aufnahme

- DES: Code ohne mathematische Schwächen

- Diskreter Logarithmus: Invertierung der diskreten Exponentation

- ECC = Elliptische Kurven

- Glasfaserkabel: GCHQ n>2000, 46 simultan

- Heartbeat/Heartbleed, vgl. Fehler in Verschlüsselungs-Software („der größte GAU der Verschlüsselung im Internet“)

- Iron Dome (Israel, digitale eiserne Kuppel)

- OMEGA (russische Überwachungstechnik)

- Onion Routing: Schalen einer Zwiebel (vgl. TOR)

- OpenSSL: Fehler in der Verschlüsselungssoftware, vgl. Heartbeat

- PGP: Pretty Good Privacy: OpenSource-Variante: GnuPG (bis heute verlässlich)

- PRISM: Rückgriff auf Google, Facebook, Apple: sein 2005 existierend, Überwachung von digital kommunizierenden Personen, Vorläufer: PROMIS-Software der 80er Jahre

- RC4 = Rons Code (unsicher)

- RSA (Rivest, Shamir, Adelman): basiert auf der schwierigen Faktorisierung großer Zahlen

- Stealth Thing = silent (stille) SMS: Polizei

- TEMPORA: englisch Strategische Fernmeldekontrolle, technisch: Lichtleiter anzapfen, seit 2011 in Betrieb, zwei Komponenten: Mastering the Internet und Global Telecoms Exploitations, Datenverkehr über das transatlantische Glasfasernetz

- TOR, Darknet: existiert seit 2002, selbst Geheimdienste machtlos

- XKeyScore: alle Kommunikationsinhalte abgreifen, 2008: Verbund von 700 Servern, lineare Skalierbarkeit (additives Hinzufügen weiterer Server), 2007: 850 Milliarden Anrufdaten gespeichert, 100 TAO-Agenten, F6-Standorte, Special Collextion Service, Fornsat-Standorte (Foreign Satellite Collection), SSO-Standorte (Special Source Operations), Marina-Datenbank

- Zufallsgenerator: letztlich Pseudozufallswerte (normale, klassische“ Rechner arbeiten deterministisch)

Sollte in der Zuhörerschaft des Vortrages Bedarf an detaillierten technischen Informationen bestehen, bitte ich im konkreten Fall um Mitteilung. Vor allem bitte ich um Ergänzungen technischer Detailinformationen.

Der Stasi-NSA-Vergleich

Die immer wieder festzustellende Analogisierung von NSA und Stasi geht schon allein deswegen fehl, weil ein geheimer Nachrichtendienst mit einer Verbindung von Geheimdienst und Geheimpolizei sozusagen im moralischen Sinne gleichgesetzt wird. Aber vor allem ist darauf zu verweisen, dass die NSA Instrument eines demokratischen Staates ist, das MfS aber zu einem verbrecherischen Terrorregime gehörte. Diese grundsätzliche Asymmetrie verlieren manche Kommentatoren aus dem Auge.

Und im Detail: Dass die Hauptabteilung III des MIS (funkelelektronische Aufklärung) in den 80er Jahren eine geringere Leistungsfähigkeit hatte als die NSA heute ist wohl auch jedem kleinen Kinde klar.

Durch einen Verräter in den Reihen der NSA auf dem Berliner Teufelsberg bekam die Stasi Einsicht in Akten, die UMBRA-klassifiziert waren (also höchst geheim). Und sie staunte, was die Amerikaner so alles hatten aufklären können. Auf einer Podiumsdiskussion in Berlin, an der auch William Binney beteiligt war, berichtete vor kurzem der dazumal zuständige Stasi-Abteilungsleiter Eichner von einer 4000 Seiten umfassenden Bestell-Liste der NSA.

Exkurs: Wirtschaftsspionage

Möglicherweise liegt bei der Diskussion über Wirtschaftsspionage ein begriffliches Missverständnis vor. Wirtschaftsspionage im Sinne von Industriespionage ist nicht notwendig Konkurrenzspionage. Wenn also die NSA durch Abhöroperationen die Exportwege von Waffentechnik in Erfahrung bringt, betreibt sie die Aufklärung eben dieser Exportwege. Im Falle multinationaler Konzerne ist eine Konkurrenzspionage aus logischen Gründen nicht plausibel. Wie sollte der staatliche Dienst einem bestimmten Unternehmen Daten übermitteln, die er einem Konkurrenzunternehmen, das genauso amerikanische Komponenten hat, vorenthält? So etwas würde nicht lange funktionieren. Dazu würde es nicht einmal der Presse bedürfen.

Michael Hayden sagt dementsprechend: „Wir betreiben keine Wirtschaftsspionage“. Die gegenteilige Behauptung wird E. Snowden zugeschrieben. Dieser aber lässt sich zitieren, er sei sich sicher, dass…. Eine explizite Tatsachenbehauptung existiert auch von Snowden nicht. Vielleicht haben wir es hier mit dem Wunschtraum antiamerikanischer Journalisten zu tun. Und davon gibt es bekanntermaßen nicht wenige.

Die rechtliche Situation

Einige Bemerkungen zur rechtlichen Situation sollen genügen. Deutschland ist mehrfach eingebunden (EU, NATO, Nachbarn) und insofern nicht souverän, und das ist auch gut so. Spionage ist völkerrechtlich nicht verboten. Vereinzelt tauchte die Frage auf, ob Snowden Gefahr laufen könnte, entführt zu werden. Analog wird oft die Festnahme des Jeff Carney in Berlin durch einen amerikanischen Geheimdienst als „Entführung“ bezeichnet. Tatsache ist jedoch, dass zu der Zeit Berlin noch unter Besatzungsstatus stand, und zwar nicht nur der Westteil. Also war dies keine Entführung, sondern eine Festnahme.

Echte Probleme und inneramerikanische Diskussion

William „Bill“ Binney ist ein brillianter Mathematiker und einer der besten Codeknacker der USA der letzten Jahre. Bis 2001 arbeitete er an leitender Stelle in der NSA. Nach seinem Ausscheiden aus der NSA trat er vor dem Kongress als Warner vor ungerechtfertigter Überwachung durch den Staat auf. Man stellte ihn mit dem Vorwurf des Verrats von Staatsgeheimnissen vor Gericht, und er wurde von den Anschuldigungen freigesprochen. Er vertritt die Meinung, Snowden hätte der Welt einen großen Dienst erwiesen. Ebenso ist Thomas Drake, obwohl sogar mit dem Spionagevorwurf vor Gericht gestellt, mit einer nur kurzen Strafe auf Bewährung wegen Missbrauchs von dienstlichen Geräten bestraft worden.

Irgendwie klingt dies nach Rechtsstaat. Das „Whistleblowing“ hat in den USA Tradition, gilt mithin als nichts Besonderes. Der Journalist Grenwald spricht sogar von der „Generation W“. Zwar mit Strafandrohung bewehrt, ist es aus der Sicht amerikanischer Gerichte nicht mit dem Verrat, also der Weitergabe von Geheimnissen an die politische Konkurrenz bzw. den politischen Feind gleichsetzbar. Insofern ist etwa der Fall Daniel Ellsberg (1970, Pentagon-Papiere über den Krieg in Vietnam, ohne Haftstrafe) nicht analog zu dem Snowdens. Ellsberg ist heute, nebenbei gesagt, dennoch ein medialer Unterstützer Snowdens.

Es gibt eine amerikanische Tradition, Erfolge zu publizieren (möglichst viele Kunden). Auch England geht mit dem GCHQ einen für klassische Geheimdienste untypischen Weg: Seine Homepage preist die eigene Leistungsfähigkeit an. Klassische Geheimdienste bringen Nachrichten in die Öffentlichkeit ohne als solche als Quellen erkenntlich zu sein. Insofern sind NSA und GCHQ im Zeitalter des Internets alles andere als klassische Geheimdienste. Klassische Geheimdienste beherzigen ein ehernes Nachrichtendienst-Gesetz: „Zeige nicht was du hast und was du kannst, eher im Gegenteil!“

Eine SIGINT-Konferenz mir mehr als 1000 (Tausend!) Teilnehmern ist nicht nur ungewöhnlich, sondern erscheint auch als grundsätzliches Problem. Jeder Nutzer des Internets, ob Geheimdienstler oder nicht, gilt als ein „Informational Organism“, d.h. er schickt Daten über unbekannte Wege und über genauso unbekannte Verteilerstationen. Der Datenhunger des Internets, die maschinelle Auswertung und die automatische Übersetzung von Fremdsprachen stellen Schwierigkeiten dar, die aus vor allem technischen Gründen grundsätzlich nicht voll beherrschbar sind. Fehler in der Erfassung, Missverständnisse in der Auswertung, Irrtümer bei den Auswertern,- alles dies sind Probleme, mit denen auch die klassischen Geheimdienste zu tun hatten und haben.

Bedingt durch Fehler in der Auswertung befand sich beispielsweise der Name des Senators Ted Kennedy auf einer „Watchlist“, was seine Reisemöglichkeiten in den USA einschränkte. Viele Privatpersonen in den USA fürchten die Überwachung der Kommunikationswege, stellen aber nicht etwa die Legitimität der Regierungspolitik in Frage. Auf der Hackerkonferenz „Blackhat“ trat der NSA-Chef General Keith Alexander als Redner und Diskutant auf. Kann man sich Ähnliches in Deutschland vorstellen? Erst vor wenigen Tagen, im März 2014, gelang es nichtstaatlichen Hackern auf elektronischem Wege in die Firma RSA einzubrechen.

Nun kann man sagen: Wenn noch nicht einmal die Kryptofirma RSA gegen kriminelle Cyberattacken geschützt werden kann, was ist dann Informations- und Datensicherheit? Die öffentliche Diskussion um die Hackergruppe „anonymous“, der es z.B. gelang, die Firma SONY zu attackieren, lässt ahnen, dass vermeintliche Sicherheit eben genau dies ist- vermeintlich. Daneben wird in den USA ein mögliches Paradoxon diskutiert, nämlich dass eine Massenüberwachung zur Terrorbekämpfung eher das Gegenteil bewirken könnte, etwa weil die eher unspezifische Datenflut gezielte Aktionen gegen Terrororganisationen behindert.

Das Spektrum der Diskussion ist breit, vor allem wohl in den USA. Die Begriffe reichen von Demokratieverstärkung über Denunziantentechnologie bis zu totaler Überwachung im Orwellschen Sinne. Die in der Öffentlichkeit verbreitete Angst bezieht sich nicht ausschließlich auf den politischen oder wirtschaftlichen Bereich, sondern vor allem auf die Privatsphäre. Das durch Technik gegebene Potential der Zerstörung von Privatsphäre wird als im Widerspruch zur Liberalisierung und Individualisierung stehend empfunden. Der Ruf nach Sicherheit vor den staatlichen Sicherheitskonzepten ist insofern ein Ausdruck des Freiheitsbewusstseins. Eine klare Festlegung der Relation zwischen Schutz der Sicherheit und Schutz der Freiheit ist das Gebot der Stunde. Nicht nur in Amerika.

Heute sind mit der erheblich größeren Quantität des Informationsaufkommens durchaus neue Probleme in Sicherheitsfragen verbunden. Ein technischer Mitarbeiter aus der Superuser-Ebene kann mit einem Stick heute mehr Schaden anrichten als Dutzende Spione der Vergangenheit. Egal, ob er Whistleblower oder Verräter genannt wird. Die technische Leichtigkeit der Datenerfassung und Weitergabe ist ein grundsätzliches Problem. Wie oft werden Daten aus Behörden an Unbefugte wie zum Beispiel gewisse Zeitungen und Magazine durchgeklickt? Fast täglich findet man Berichte in den Medien darüber, dass wieder und wieder Politiker glauben, dass eine vertrauliche e-mail nur beim richtigen Empfänger ankommt. All dies ist durch Snowden höchstens zum wiederholten Male bestätigt worden.

Fragen über Fragen

- 1) Welches Motiv hat E. Snowden für sein Handeln? Verantwortungsbewusstsein oder Wichtigtuerei? Man müsste ihn fragen können. Und hier wäre „man“ ein Synonym für Müller-Meier-Schulze, nicht notwendig für Ströbele.

- 2) Wer verdient materiell an Snowden? Die Snowden-Freunde in den Medien, die Medien?

- 3) Wer verdient politisch an Snowden? Putin? Spielt Snowden den nützlichen Idioten für Putin? Kann Russland ein Interesse am Begriff „Whistleblowing“ haben? Was sagt man im russischen Geheimdienst zum Fall Snowden? „Den Verrat liebt man…“, so heißt es. Sie wissen, wie das Zitat weitergeht.

- 4) Gibt es einen kausalen Zusammenhang zwischen der Snowden-Affaire und den Krim-Ereignissen?

- 5) Was hat E. Snowden verraten? Das weiß er vielleicht noch nicht einmal selbst.

- 6) Gibt bzw. gab es eine massenhafte Überwachung von Privatpersonen durch die NSA, wie von Edward Snowden nahe stehenden Kommentatoren behauptet?

- 7) Was ist die Perspektive? Israel Defense schreibt im Aprilheft 2014: „The next Snowden case can be prevented.“ Das wollen wir hoffen.

Vor allem: Was ist neu an den Enthüllungen Edward Snowdens

Für mich als nichtprofessioneller Beobachter ergibt sich folgendes Bild, wobei ich mich an Gerhard Schmid, einem der wenigen wirklichen Experten in Deutschland außerhalb der Geheimdienste, orientiere:

- Die Informationsübertragung per Lichtwellenleiter ist sicherer als diejenige durch Satelliten.

- Die Datenströme werden aufgespalten und wieder zusammengefügt (als gäbe es gespreizte Datenleitungen).

- Die Situation der sozialen Netzwerke, als Problem der Datensicherheit wurde problematisiert.

- Die quantitative Dimension

- Die Enthüllungen zeigen, dass die Geheimdienste tatsächlich das tun, was von ihnen gefordert wird, wofür sie bezahlt werden.

- „Wissen wir genauer…“ (Ein Berliner Kryptologie- Professor, so etwas gibt es wirklich!)

Wem kann man vertrauen? Wem vertraue ich?

Ein Resümee

Vertrauen kann man bestenfalls sich selbst, vielleicht noch einem geliebten anderen Menschen. Also ist die Frage, wem man vertrauen könne, nicht sehr sinnvoll. Alle anderen Vertrauensfragen gründen auf verschiedenen Varianten der Maschinenstürmerei, die man besonders in Deutschland beobachtet. Letztlich und endlich muss jeder für sich selbst Stufen des Vertrauens festlegen. Soll man in Sachen Datensicherheit den Geheimdiensten vertrauen? Oder den Kirchen? Oder der Regierung, dem Parlament? Den Universitäten? Den Parteien, den Gewerkschaften? Oder Greenpeace, oder der Computerindustrie? Oder keinem davon?

Bundeskanzler Helmut Kohl sagt man nach, er habe wichtige Telefonate von zufällig ausgewählten öffentlichen Telefonzellen geführt. Vielleicht sollte man dies in die quantitativ und qualitativ weiterentwickelte digitale Welt analog übertragen. Ich selbst vertraue in größerem Maße nur einer Institution, und das sind unsere Geheimdienste. Warum? Weil ich allen anderen grundsätzlich nicht über den Weg traue. Fehlentscheidungen und Fehleinschätzungen der Geheimdienste halte ich nicht für interessegeleitet. Und geringfügig wird meine Einschätzung durch ein eher billiges Argument unterstützt, nämlich dass die Feinde unserer Dienste auch meine politischen Gegner sind. Zumindest soweit ich dies überblicken kann.

Beifall erwarte ich meinen Erfahrungen entsprechend heutzutage und in Deutschland dafür nicht.

Aber noch ein Wort zu Herrn Snowden: Ich wünsche ihm die Einsicht, das Angebot der neuen Identität in den USA wahrzunehmen, das ihm unterbreitet werden dürfte. Und wenn er dann dennoch in der Presse auftritt, dann ist ihm nicht zu helfen. Hoffen wir, dass er tatsächlich einen hohen Intelligenzgrad besitzt! Vielleicht gelingt es, ihn vor der Konfrontation mit Kriegsveteranen aus den Irak und den Afghanistan-Auseinandersetzungen, die in erheblicher Zahl in den Gefängnissen sitzen, zu bewahren.

Unsere Geheimdienstexperten

Im Bild von links: Shlomo Shpiro, Ephraim Lapid, Bernd Lippmann

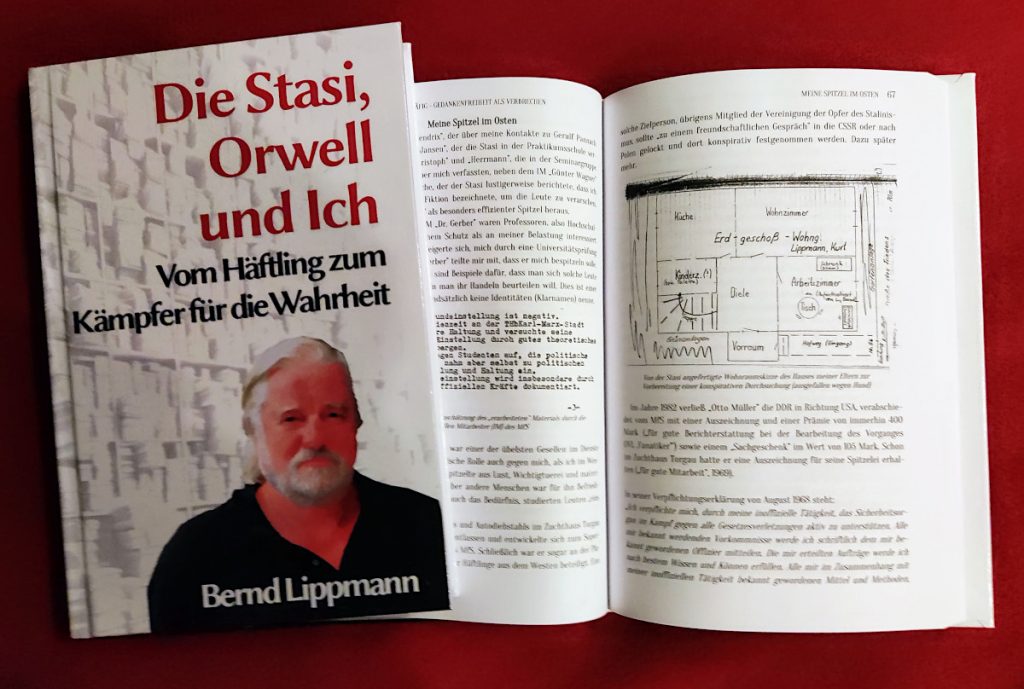

Zeitzeuge Bernd Lippmann berichtet

Tauchen Sie ein in die Geschichte der untergegangenen DDR.

Enthüllungen über Geheimdienste

Erfahren Sie mehr über die Rolle von Diensten und ihre Methoden.

Meinungsfreiheit heute

Entdecken Sie, warum der Fall Snowden auch heute relevant bleibt.

Tauchen Sie ein in spannende Vortragsinhalte.

Weitere Vorträge beleuchten die Schlüsselaspekte der Meinungsfreiheit, kommunistischer Diktatur und die Rolle der Geheimdienste aus historischer Perspektive.

Verbotene Literatur in der DDR – der Giftschrank

Wie verfolgte die SED ihre Bürger, die im Besitz von ihr verhassten Büchern waren oder diese weitergaben?

Vom Freiheitswillen getragene Fluchthilfe

Die SED-Diktatur in der DDR knechtete ihre Bürger. Wer ausbrechen wollte, brauchte Fluchthelfer und Mut.

Die Rolle der Stasi

Dieses Buch ist eine Mahnung an die junge Generation, die in einer freien Gesellschaft aufwächst, wie zerbrechlich diese Freiheit sein kann.